Cybersecurity worm WannaCry

Introduzione WannaCry è un worm di tipo ransomware che nel 2017 ha infettato più di 200.000 dispositivi windows di tutto il mondo sfruttando una vulnerabilità . Sfrutta una vulnerabilità di SMB (protocollo che usa windows per file e stampanti) tramite un exploit di eternalblue. Fasi dell'attacco Attacco iniziale (Dropper o Phishing) Il punto d'ingresso può essere una mail di phishing con allegato infetto o un file scaricato da un sito compromesso. Quando l’utente apre il file, si esegue il dropper, cioè la prima parte del malware. Download e esecuzione del ransomware Il dropper scarica e attiva WannaCry, che si installa nel sistema. Viene avviato il processo che cerca altri computer vulnerabili nella rete. Exploit EternalBlue (MS17-010) WannaCry sfrutta la vulnerabilità EternalBlue (protocollo SMBv1 di Windows) per entrare nei sistemi non aggiornati. Non serve alcun intervento umano: si diffonde automaticamente. Propagazione automatica nella rete locale Il malware scansiona la LAN e infetta altri dispositivi vulnerabili, replicandosi come un worm. L’attacco si estende in pochi minuti a intere reti aziendali. Cifratura dei file Una volta stabilita la connessione, WannaCry critta i file con AES e li rinomina. I file diventano illeggibili e viene lasciata una nota di riscatto sul desktop. Richiesta di riscatto Viene mostrato un messaggio che chiede un pagamento in Bitcoin (es. 300$) per ricevere la chiave di decrittazione. C’è anche un conto alla rovescia che aumenta la cifra dopo un certo tempo. Come difendersi: Mai cliccare su allegati sospetti Aggiornare sempre il sistema operativo Usare un antivirus aggiornato Fare backup frequenti

Introduzione

WannaCry è un worm di tipo ransomware che nel 2017 ha infettato più di 200.000 dispositivi windows di tutto il mondo sfruttando una vulnerabilità . Sfrutta una vulnerabilità di SMB (protocollo che usa windows per file e stampanti) tramite un exploit di eternalblue.

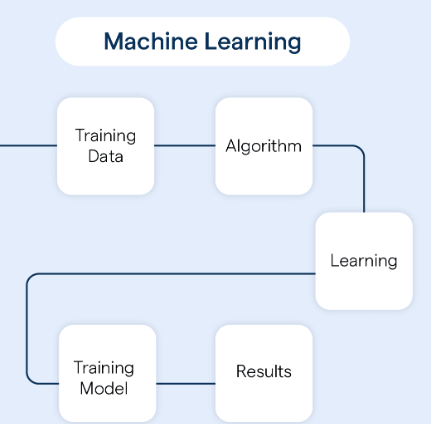

Fasi dell'attacco

Attacco iniziale (Dropper o Phishing)

Il punto d'ingresso può essere una mail di phishing con allegato infetto o un file scaricato da un sito compromesso.

Quando l’utente apre il file, si esegue il dropper, cioè la prima parte del malware.Download e esecuzione del ransomware

Il dropper scarica e attiva WannaCry, che si installa nel sistema.

Viene avviato il processo che cerca altri computer vulnerabili nella rete.Exploit EternalBlue (MS17-010)

WannaCry sfrutta la vulnerabilità EternalBlue (protocollo SMBv1 di Windows) per entrare nei sistemi non aggiornati.

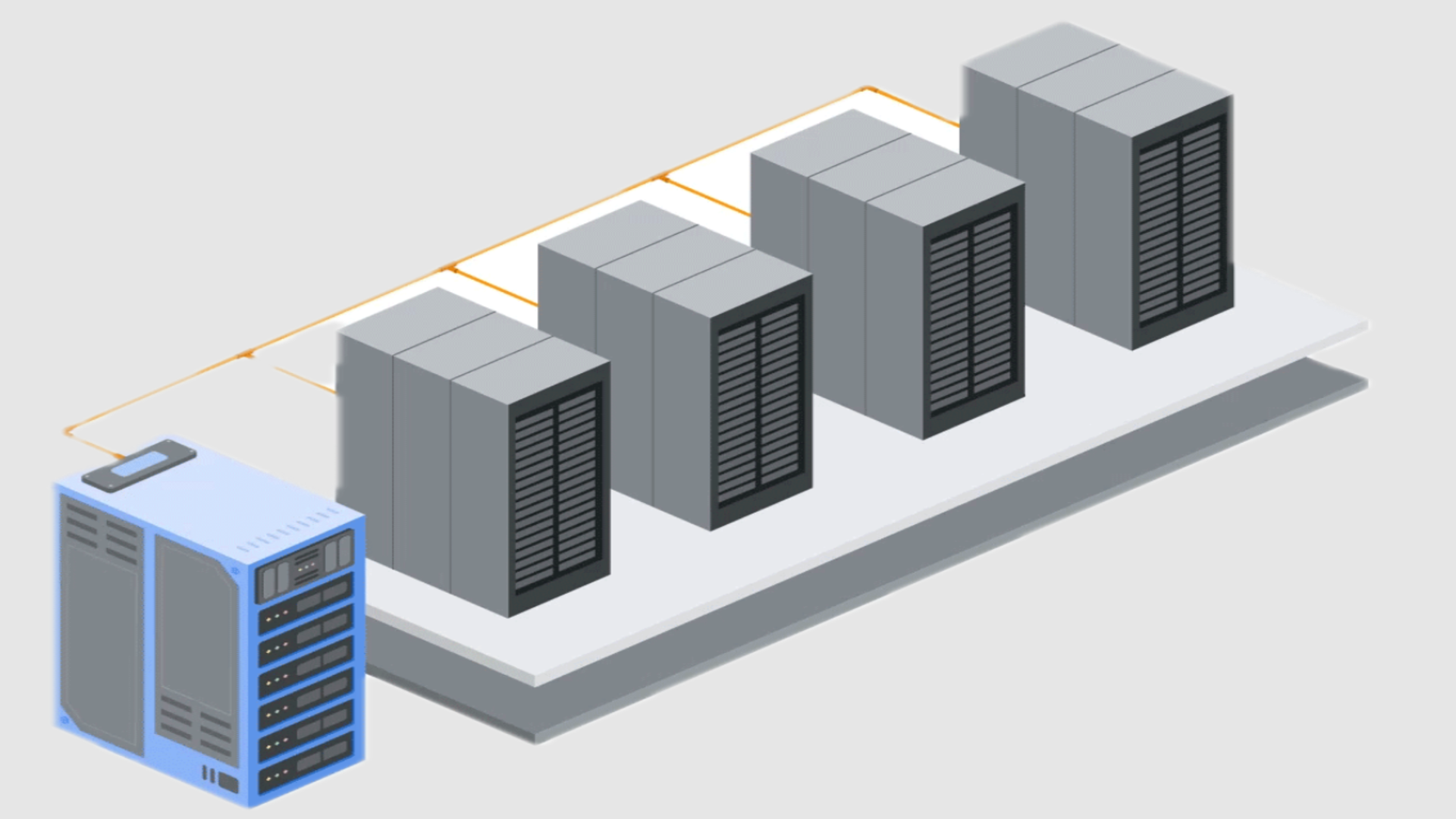

Non serve alcun intervento umano: si diffonde automaticamente.Propagazione automatica nella rete locale

Il malware scansiona la LAN e infetta altri dispositivi vulnerabili, replicandosi come un worm.

L’attacco si estende in pochi minuti a intere reti aziendali.Cifratura dei file

Una volta stabilita la connessione, WannaCry critta i file con AES e li rinomina.

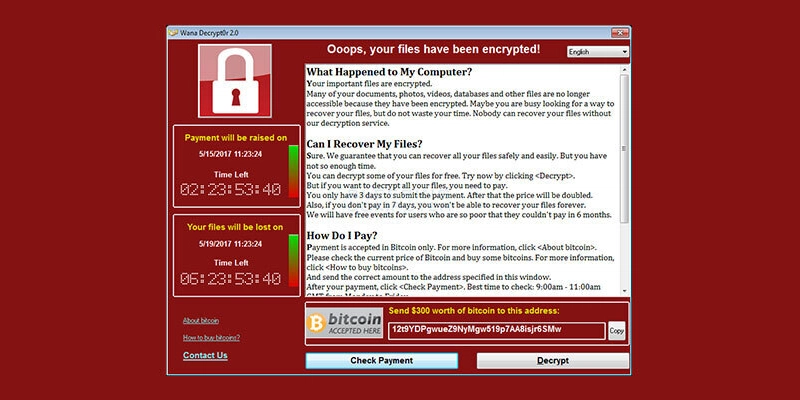

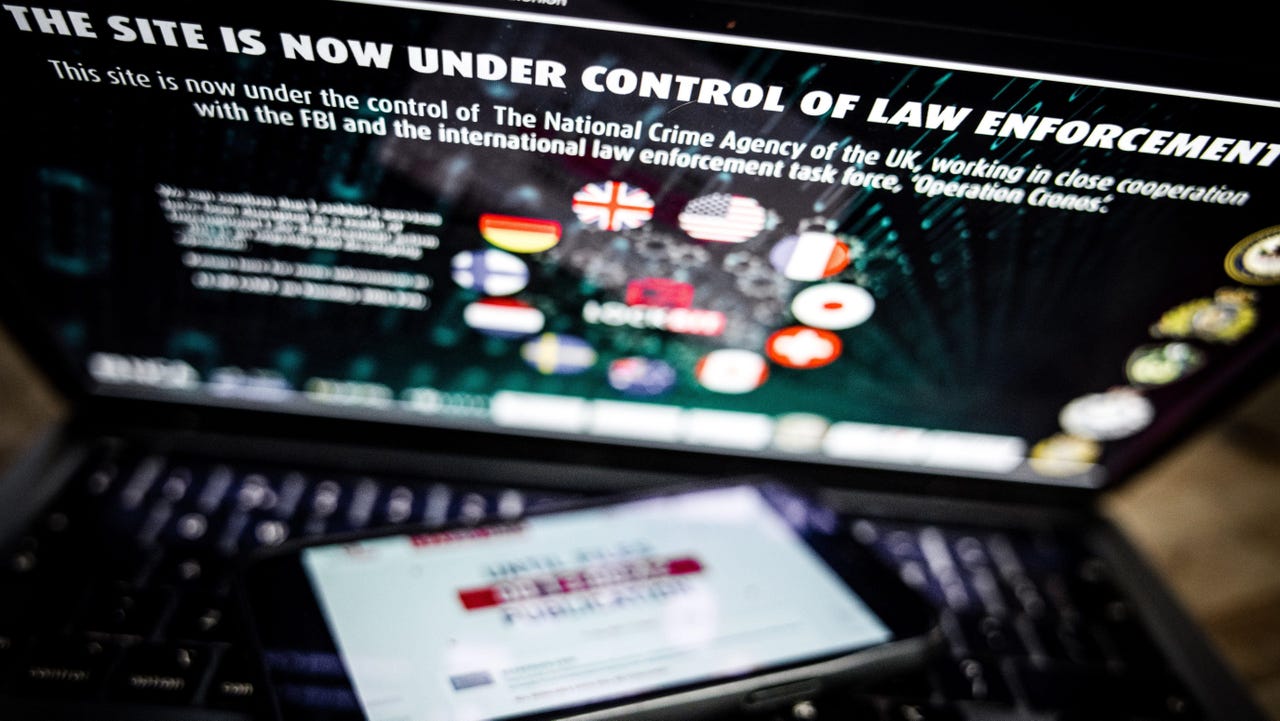

I file diventano illeggibili e viene lasciata una nota di riscatto sul desktop.Richiesta di riscatto

Viene mostrato un messaggio che chiede un pagamento in Bitcoin (es. 300$) per ricevere la chiave di decrittazione.

C’è anche un conto alla rovescia che aumenta la cifra dopo un certo tempo.

Come difendersi:

Mai cliccare su allegati sospetti

Aggiornare sempre il sistema operativo

Usare un antivirus aggiornato

Fare backup frequenti

![[The AI Show Episode 146]: Rise of “AI-First” Companies, AI Job Disruption, GPT-4o Update Gets Rolled Back, How Big Consulting Firms Use AI, and Meta AI App](https://www.marketingaiinstitute.com/hubfs/ep%20146%20cover.png)

![[FREE EBOOKS] Modern Generative AI with ChatGPT and OpenAI Models, Offensive Security Using Python & Four More Best Selling Titles](https://www.javacodegeeks.com/wp-content/uploads/2012/12/jcg-logo.jpg)

![How to make Developer Friends When You Don't Live in Silicon Valley, with Iraqi Engineer Code;Life [Podcast #172]](https://cdn.hashnode.com/res/hashnode/image/upload/v1747360508340/f07040cd-3eeb-443c-b4fb-370f6a4a14da.png?#)

-xl-(1)-xl-xl.jpg)

![iPhone 17 Air Could Get a Boost From TDK's New Silicon Battery Tech [Report]](https://www.iclarified.com/images/news/97344/97344/97344-640.jpg)

![Vision Pro Owners Say They Regret $3,500 Purchase [WSJ]](https://www.iclarified.com/images/news/97347/97347/97347-640.jpg)

![Apple Showcases 'Magnifier on Mac' and 'Music Haptics' Accessibility Features [Video]](https://www.iclarified.com/images/news/97343/97343/97343-640.jpg)

![Sony WH-1000XM6 Unveiled With Smarter Noise Canceling and Studio-Tuned Sound [Video]](https://www.iclarified.com/images/news/97341/97341/97341-640.jpg)