Papel do Desenvolvedor Back-End na Segurança Cibernética: Como Escrever Código Seguro

A segurança cibernética é um dos pilares que são fundamentais para o desenvolvimento de software. No ecossistema web, o desenvolvedor back-end desempenha um papel crucial na proteção de sistemas contra ameaças e vulnerabilidades. Vamos entender um pouco como escrever código seguro, evitando as falhas mais comuns e adotando boas práticas que favorecem a segurança. Principais Ameaças de Segurança Antes de começarmos a falar sobre boas práticas, é importante conhecer algumas das ameaças mais comuns: 1- SQL Injection Permite que o invasor execute consultas maliciosas no banco de dados, acarretando no vazamento de dados sigilosos. Exemplo de vulnerabilidade: SELECT * FROM users WHERE email = '" + userInput + "' AND password = '" + passwordInput + "'"; Solução: Utilize queries parametrizadas ou ORM seguro. 2- Cross-Site Scripting (XSS) Descrição: Permite que um atacante injete scripts maliciosos em páginas visualizadas por outros usuários. Exemplo: Um exemplo de vulnerabilidade clássica de XSS acontece quando os dados inseridos pelo usuário já são inseridos diretamente na página web. Solução: Sempre validar e sanitizar os dados de entrada para reduzir riscos, e utilizar escape adequado ao inserir dados no HTML. Quando possível, utilize Content Security Policy (CSP) para mitigar ataques XSS. 3- Cross-Site Request Forgery (CSRF) Descrição: Engana um usuário já autenticado a executar ações indesejadas. Exemplo: Imagine um site bancário que realiza uma transferência através de uma URL, caso o site não implementar as proteções contra CSRF, um invasor pode criar uma página maliciosa contendo uma tag de imagem que dispara essa requisição sem o conhecimento do usuário. Solução: Implementar tokens CSRF para validação das requisições. 4- Armazenamento Inseguro de Credenciais Descrição: Guardar senhas sem proteção, ou com criptografias fracas comprometem a segurança do sistema. Exemplo: Um invasor pode explorar SQL Injection para acessar uma coluna de senha armazenada em texto puro. Solução: Utilizar hashing com bcrypt, Argon2 ou PBKDF2. 5- Insecure Direct Object References (IDOR) Descrição: Se um usuário autenticado pode acessar GET /usuario?id=123 e alterar manualmente para GET /usuario?id=124 sem restrições, ele pode visualizar dados de outro usuário indevidamente. Solução: Implemente controles de acesso para garantir que o usuário tenha permissão para acessar o recurso. 6- Server Side Request Forgery (SSRF) Descrição: Permite que um atacante force o servidor a realizar requisições para endereços não autorizados. Exemplo: Se sua aplicação aceita uma URL fornecida pelo usuário para processar uma requisição, um invasor pode direcioná-la para serviços internos. Solução: Valide e restrinja as URLs aceitas, evitando requisições a destinos não autorizados. Boas Práticas para Desenvolvedores Back-End Agora que conhecemos algumas das ameaças comuns, veja boas práticas para aumentar a segurança de seu sistema: 1- Sanitização e Validação de Entrada Sempre valide e sanitize dados vindos do cliente para evitar injeção de código malicioso. 2- Autenticação e Autorização Segura Use autenticação baseada em tokens JWT ou OAuth2. Nunca exponha tokens de sessão no frontend. 3- Gerenciamento Seguro de Sessões Utilize cookies seguros com HttpOnly e Secure ativados. Implemente um tempo de expiração para sessões. 4- Proteção de Dados Sensíveis Criptografe dados sensíveis em repouso e em trânsito. Evite expor informações de erro detalhadas no frontend. 5- Monitoramento e Logging Utilize logs estruturados para detectar comportamentos suspeitos. Monitore tentativas de login e ações sensíveis. 6- Princípio do Menor Privilégio Garanta que cada usuário ou serviço tenha apenas as permissões necessárias para realizar suas funções. 7- Monitoramento Contínuo e Logging Implemente sistemas de monitoramento e logging para acompanhar atividades suspeitas e responder rapidamente a incidentes. Ferramentas e Recursos para Segurança OWASP Top 10: Guia com as principais vulnerabilidades web. Helmet.js: Middleware para segurança em aplicativos Express.js. ZAP e Burp Suite: Ferramentas para testar a segurança de aplicações web. Conclusão A segurança deve ser uma preocupação constante para qualquer desenvolvedor back-end. Seguir boas práticas e estar atento a vulnerabilidades comuns pode prevenir ataques e garantir sistemas mais robustos. Adotar uma mentalidade "Security First" é essencial para o sucesso de qualquer aplicação web.

A segurança cibernética é um dos pilares que são fundamentais para o desenvolvimento de software. No ecossistema web, o desenvolvedor back-end desempenha um papel crucial na proteção de sistemas contra ameaças e vulnerabilidades. Vamos entender um pouco como escrever código seguro, evitando as falhas mais comuns e adotando boas práticas que favorecem a segurança.

Principais Ameaças de Segurança

Antes de começarmos a falar sobre boas práticas, é importante conhecer algumas das ameaças mais comuns:

1- SQL Injection

Permite que o invasor execute consultas maliciosas no banco de dados, acarretando no vazamento de dados sigilosos.

Exemplo de vulnerabilidade:

SELECT * FROM users WHERE email = '" + userInput + "' AND password = '" + passwordInput + "'";

Solução: Utilize queries parametrizadas ou ORM seguro.

2- Cross-Site Scripting (XSS)

- Descrição: Permite que um atacante injete scripts maliciosos em páginas visualizadas por outros usuários.

- Exemplo: Um exemplo de vulnerabilidade clássica de XSS acontece quando os dados inseridos pelo usuário já são inseridos diretamente na página web.

- Solução: Sempre validar e sanitizar os dados de entrada para reduzir riscos, e utilizar escape adequado ao inserir dados no HTML. Quando possível, utilize Content Security Policy (CSP) para mitigar ataques XSS.

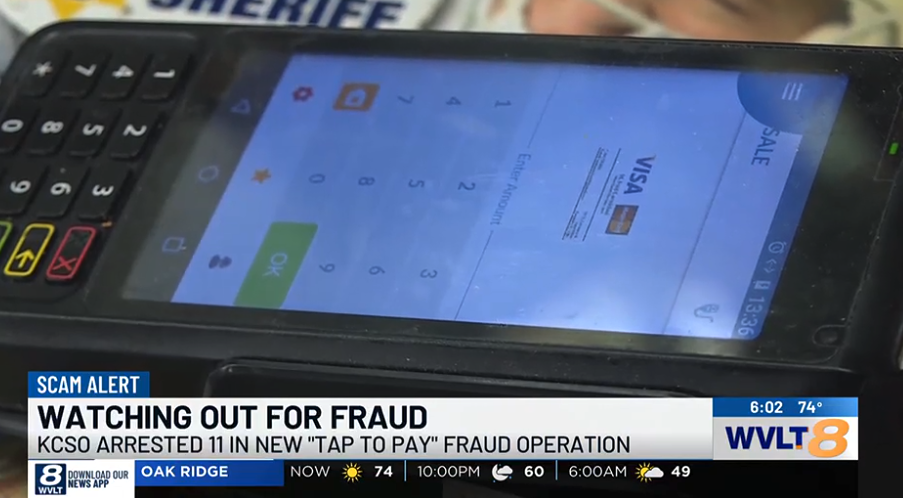

3- Cross-Site Request Forgery (CSRF)

- Descrição: Engana um usuário já autenticado a executar ações indesejadas.

- Exemplo: Imagine um site bancário que realiza uma transferência através de uma URL, caso o site não implementar as proteções contra CSRF, um invasor pode criar uma página maliciosa contendo uma tag de imagem que dispara essa requisição sem o conhecimento do usuário.

- Solução: Implementar tokens CSRF para validação das requisições.

4- Armazenamento Inseguro de Credenciais

- Descrição: Guardar senhas sem proteção, ou com criptografias fracas comprometem a segurança do sistema.

- Exemplo: Um invasor pode explorar SQL Injection para acessar uma coluna de senha armazenada em texto puro.

- Solução: Utilizar hashing com bcrypt, Argon2 ou PBKDF2.

5- Insecure Direct Object References (IDOR)

Descrição: Se um usuário autenticado pode acessar GET /usuario?id=123 e alterar manualmente para GET /usuario?id=124 sem restrições, ele pode visualizar dados de outro usuário indevidamente.

Solução: Implemente controles de acesso para garantir que o usuário tenha permissão para acessar o recurso.

6- Server Side Request Forgery (SSRF)

- Descrição: Permite que um atacante force o servidor a realizar requisições para endereços não autorizados.

- Exemplo: Se sua aplicação aceita uma URL fornecida pelo usuário para processar uma requisição, um invasor pode direcioná-la para serviços internos.

- Solução: Valide e restrinja as URLs aceitas, evitando requisições a destinos não autorizados.

Boas Práticas para Desenvolvedores Back-End

Agora que conhecemos algumas das ameaças comuns, veja boas práticas para aumentar a segurança de seu sistema:

1- Sanitização e Validação de Entrada

- Sempre valide e sanitize dados vindos do cliente para evitar injeção de código malicioso.

2- Autenticação e Autorização Segura

- Use autenticação baseada em tokens JWT ou OAuth2.

- Nunca exponha tokens de sessão no frontend.

3- Gerenciamento Seguro de Sessões

- Utilize cookies seguros com HttpOnly e Secure ativados.

- Implemente um tempo de expiração para sessões.

4- Proteção de Dados Sensíveis

- Criptografe dados sensíveis em repouso e em trânsito.

- Evite expor informações de erro detalhadas no frontend.

5- Monitoramento e Logging

- Utilize logs estruturados para detectar comportamentos suspeitos.

- Monitore tentativas de login e ações sensíveis.

6- Princípio do Menor Privilégio

- Garanta que cada usuário ou serviço tenha apenas as permissões necessárias para realizar suas funções.

7- Monitoramento Contínuo e Logging

- Implemente sistemas de monitoramento e logging para acompanhar atividades suspeitas e responder rapidamente a incidentes.

Ferramentas e Recursos para Segurança

- OWASP Top 10: Guia com as principais vulnerabilidades web.

- Helmet.js: Middleware para segurança em aplicativos Express.js.

- ZAP e Burp Suite: Ferramentas para testar a segurança de aplicações web.

Conclusão

A segurança deve ser uma preocupação constante para qualquer desenvolvedor back-end. Seguir boas práticas e estar atento a vulnerabilidades comuns pode prevenir ataques e garantir sistemas mais robustos. Adotar uma mentalidade "Security First" é essencial para o sucesso de qualquer aplicação web.

![[The AI Show Episode 142]: ChatGPT’s New Image Generator, Studio Ghibli Craze and Backlash, Gemini 2.5, OpenAI Academy, 4o Updates, Vibe Marketing & xAI Acquires X](https://www.marketingaiinstitute.com/hubfs/ep%20142%20cover.png)

![[DEALS] The Premium Learn to Code Certification Bundle (97% off) & Other Deals Up To 98% Off – Offers End Soon!](https://www.javacodegeeks.com/wp-content/uploads/2012/12/jcg-logo.jpg)

![From drop-out to software architect with Jason Lengstorf [Podcast #167]](https://cdn.hashnode.com/res/hashnode/image/upload/v1743796461357/f3d19cd7-e6f5-4d7c-8bfc-eb974bc8da68.png?#)

.png?#)

_Christophe_Coat_Alamy.jpg?#)

(1).webp?#)

![Apple Considers Delaying Smart Home Hub Until 2026 [Gurman]](https://www.iclarified.com/images/news/96946/96946/96946-640.jpg)

![iPhone 17 Pro Won't Feature Two-Toned Back [Gurman]](https://www.iclarified.com/images/news/96944/96944/96944-640.jpg)

![Tariffs Threaten Apple's $999 iPhone Price Point in the U.S. [Gurman]](https://www.iclarified.com/images/news/96943/96943/96943-640.jpg)