Item 90: Pense em usar proxies de serialização em vez de instâncias serializadas

Atenção: Com as evoluções do Java e práticas modernas, existem alternativas mais seguras e eficientes para lidar com serialização/desserialização. Mas como estamos estudando o livro vamos considerar para aprender. VER NO TÓPICO FINAL SOBRE SERIALIZAÇÃO Resumo do Item 90: Use Proxies de Serialização em vez de Instâncias Serializadas Problemas da Serialização Direta Riscos de segurança e bugs: Permite criar objetos sem passar por construtores normais. Violação de invariantes: Desserialização pode gerar instâncias inválidas. Ataques maliciosos: Streams de bytes manipuladas podem explorar vulnerabilidades. O que é o Padrão de Proxy de Serialização? Objetivo: Substituir a serialização nativa por uma abordagem segura e controlada. Funcionamento: Cria uma classe proxy aninhada (serializável) que encapsula o estado da classe principal. Garante que apenas o proxy é serializado/desserializado, não a classe original. Implementação do Proxy de Serialização Criar a classe proxy: Classe estática privada, serializável, com campos idênticos à classe principal. Construtor recebe a instância original e copia seus dados. private static class SerializationProxy implements Serializable { private final Date start; private final Date end; SerializationProxy(Period p) { this.start = p.start; this.end = p.end; } } Método writeReplace na classe principal: Substitui a instância original pelo proxy durante a serialização. private Object writeReplace() { return new SerializationProxy(this); } Bloquear desserialização direta: Adicionar readObject que lança exceção para evitar bypass do proxy. private void readObject(ObjectInputStream ois) throws InvalidObjectException { throw new InvalidObjectException("Use o proxy!"); } Método readResolve no proxy: Converte o proxy de volta em uma instância válida da classe principal. private Object readResolve() { return new Period(start, end); // Usa o construtor público } Vantagens do Padrão Segurança reforçada: Elimina riscos de streams maliciosas e exposição de campos privados. Preserva imutabilidade: Campos final são mantidos sem restrições. Flexibilidade: Permite alterar a implementação interna da classe sem quebrar compatibilidade (ex.: EnumSet). Simplicidade: Mais fácil de validar do que cópias defensivas. Limitações Classes extensíveis: Não funciona bem se a classe pode ser herdada por usuários (viola encapsulamento). Grafos circulares: Pode causar ClassCastException em objetos com referências cíclicas. Desempenho: ~14% mais lento que serialização padrão (trade-off aceitável para segurança). Conclusão Use proxies de serialização sempre que: A classe tem invariantes complexas. A segurança é crítica (ex.: dados sensíveis). Quer evitar códigos de validação/cópia defensiva manuais. Priorize este padrão sobre readObject/writeObject customizados para garantir robustez e imutabilidade real. Chave: O proxy assegura que a desserialização sempre passa pelo construtor público, validando invariantes e bloqueando ataques! Exemplos do Livro:

Atenção: Com as evoluções do Java e práticas modernas, existem alternativas mais seguras e eficientes para lidar com serialização/desserialização. Mas como estamos estudando o livro vamos considerar para aprender. VER NO TÓPICO FINAL SOBRE SERIALIZAÇÃO

Resumo do Item 90: Use Proxies de Serialização em vez de Instâncias Serializadas

Problemas da Serialização Direta

Riscos de segurança e bugs:

- Permite criar objetos sem passar por construtores normais.

- Violação de invariantes: Desserialização pode gerar instâncias inválidas.

- Ataques maliciosos: Streams de bytes manipuladas podem explorar vulnerabilidades.

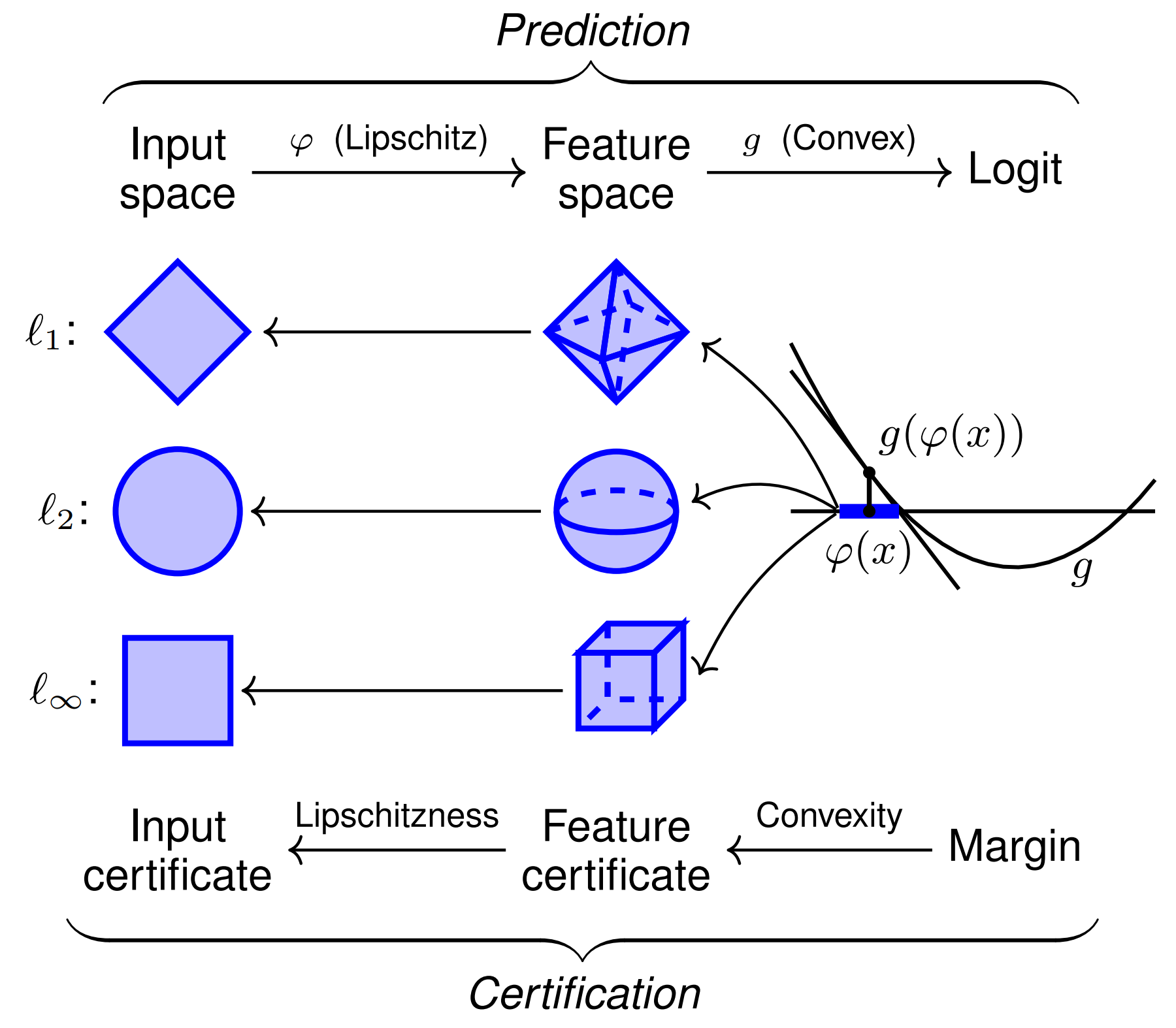

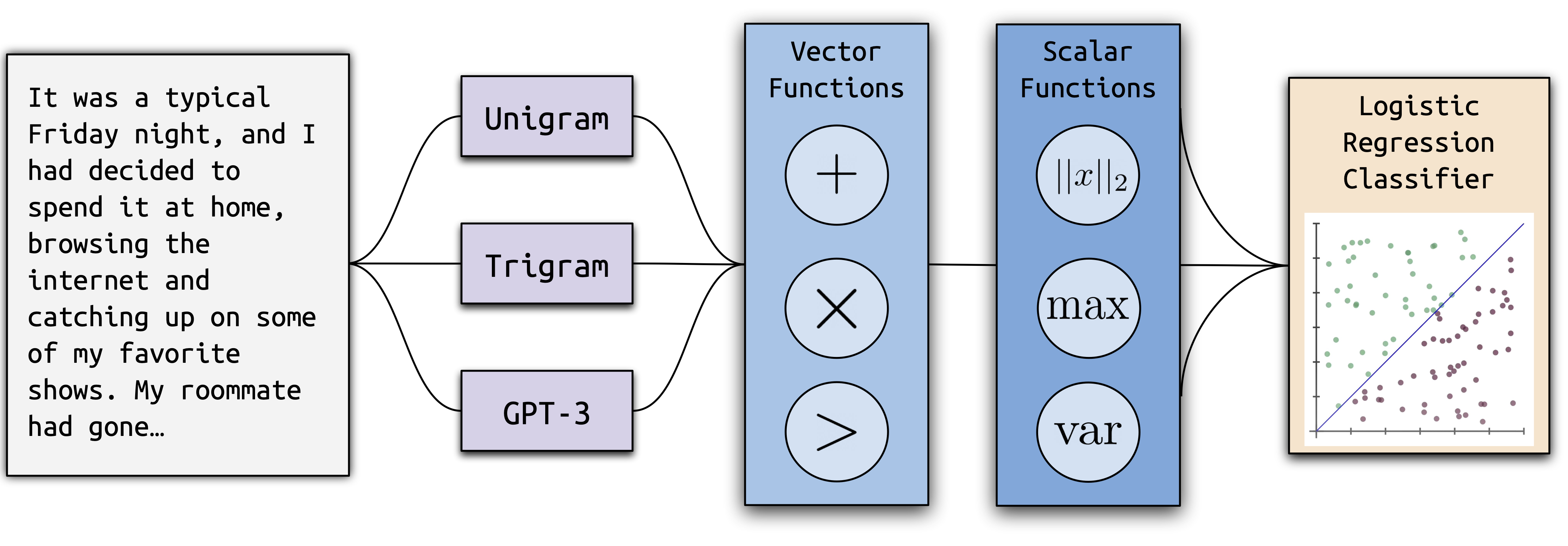

O que é o Padrão de Proxy de Serialização?

Objetivo: Substituir a serialização nativa por uma abordagem segura e controlada.

Funcionamento:

- Cria uma classe proxy aninhada (serializável) que encapsula o estado da classe principal.

- Garante que apenas o proxy é serializado/desserializado, não a classe original.

Implementação do Proxy de Serialização

Criar a classe proxy:

- Classe estática privada, serializável, com campos idênticos à classe principal.

- Construtor recebe a instância original e copia seus dados.

private static class SerializationProxy implements Serializable {

private final Date start;

private final Date end;

SerializationProxy(Period p) {

this.start = p.start;

this.end = p.end;

}

}

Método writeReplace na classe principal:

Substitui a instância original pelo proxy durante a serialização.

private Object writeReplace() {

return new SerializationProxy(this);

}

Bloquear desserialização direta:

Adicionar readObject que lança exceção para evitar bypass do proxy.

private void readObject(ObjectInputStream ois) throws InvalidObjectException {

throw new InvalidObjectException("Use o proxy!");

}

Método readResolve no proxy:

Converte o proxy de volta em uma instância válida da classe principal.

private Object readResolve() {

return new Period(start, end); // Usa o construtor público

}

Vantagens do Padrão

Segurança reforçada:

- Elimina riscos de streams maliciosas e exposição de campos privados.

- Preserva imutabilidade: Campos final são mantidos sem restrições.

Flexibilidade:

- Permite alterar a implementação interna da classe sem quebrar compatibilidade (ex.: EnumSet).

- Simplicidade: Mais fácil de validar do que cópias defensivas.

Limitações

- Classes extensíveis: Não funciona bem se a classe pode ser herdada por usuários (viola encapsulamento).

- Grafos circulares: Pode causar ClassCastException em objetos com referências cíclicas.

- Desempenho: ~14% mais lento que serialização padrão (trade-off aceitável para segurança).

Conclusão

- Use proxies de serialização sempre que:

- A classe tem invariantes complexas.

- A segurança é crítica (ex.: dados sensíveis).

- Quer evitar códigos de validação/cópia defensiva manuais.

- Priorize este padrão sobre readObject/writeObject customizados para garantir robustez e imutabilidade real.

Chave: O proxy assegura que a desserialização sempre passa pelo construtor público, validando invariantes e bloqueando ataques!

Exemplos do Livro:

![[The AI Show Episode 142]: ChatGPT’s New Image Generator, Studio Ghibli Craze and Backlash, Gemini 2.5, OpenAI Academy, 4o Updates, Vibe Marketing & xAI Acquires X](https://www.marketingaiinstitute.com/hubfs/ep%20142%20cover.png)

![[DEALS] The Premium Learn to Code Certification Bundle (97% off) & Other Deals Up To 98% Off – Offers End Soon!](https://www.javacodegeeks.com/wp-content/uploads/2012/12/jcg-logo.jpg)

![From drop-out to software architect with Jason Lengstorf [Podcast #167]](https://cdn.hashnode.com/res/hashnode/image/upload/v1743796461357/f3d19cd7-e6f5-4d7c-8bfc-eb974bc8da68.png?#)

.png?#)

_Christophe_Coat_Alamy.jpg?#)

(1).webp?#)

![Apple Considers Delaying Smart Home Hub Until 2026 [Gurman]](https://www.iclarified.com/images/news/96946/96946/96946-640.jpg)

![iPhone 17 Pro Won't Feature Two-Toned Back [Gurman]](https://www.iclarified.com/images/news/96944/96944/96944-640.jpg)

![Tariffs Threaten Apple's $999 iPhone Price Point in the U.S. [Gurman]](https://www.iclarified.com/images/news/96943/96943/96943-640.jpg)